Phishing – jak się przed nim bronić? Przykłady niebezpiecznych e-maili w pandemii

Phishing nie jest nową metodą oszustwa internetowego. Jednak w czasie pandemii zaobserwowaliśmy znaczny wzrost tego typu incydentów. Coraz więcej cyberprzestępców podszywa się pod wiarygodne źródła, aby wzbudzić zaufanie użytkownika i zainfekować komputer lub wyłudzić informacje. Jak się chronić przed phishingiem i jak go rozpoznać? Odpowiedź i przykłady niebezpiecznych e-maili w artykule Pawła Dworuchy – Business Development Managera w zespole Resilia.

Artykuł powstał w ramach Europejskiego Miesiąca Cyberbezpieczeństwa [1] odbywającego się w tym roku pod hasłem „Pomyśl, zanim klikniesz”. W 1 i 2 tygodniu października promowany jest temat oszustw internetowych. W dwóch kolejnych tygodniach temat kompetencji cyfrowych.

Choć zdążyliśmy już oswoić się z sytuacją wywołaną pandemią koronawirusa, to nadal nie jesteśmy jej pewni i nie wiemy jak długo potrwa powrót do normalności. I niby wszystko jest w porządku, spotkania firmowe face to face z sukcesem zastąpiliśmy meetingami on-line, chętnie korzystamy z komunikatorów, a wielu klientów przekonało się, że spotkanie w sieci może być równie efektywne, jak to na żywo.

Oczywiście nie dla wszystkich są to komfortowe warunki pracy, jednak są „grupy zawodowe”, dla których obecna sytuacja jest jak najbardziej korzystna i sprzyja osiągnieciu zamierzonych celów. Tą grupą są cyberprzestępcy.

Phishing w czasie pandemii

W ciągu kilku ostatnich miesięcy zauważaliśmy wzrost prób przełamywania nas, czyli ludzi. Nie od dziś wiadomo, że człowiek jest najsłabszym ogniwem w całym systemie zabezpieczeń firmowych. Fakt ten wykorzystują cyberprzestępcy, którzy w czasie pandemii szczególnie nasilili działania phishingowe.

Ataki te wymierzone są szczególnie w osoby, które pracują w domu i poza obowiązkami zawodowymi często muszą jednocześnie zająć się dziećmi i np. przygotować obiad w przypadku kwarantanny szkoły lub nauczania zdalnego. Częstymi celami działań phishingowych są dzisiaj również szpitale i inne jednostki publiczne, zajęte walką z pandemią. Jednak sygnały o zmasowanych atakach dostajemy w zasadzie od wszystkich branż – niezależnie od ich wielkości czy stopnia stosowanych zabezpieczeń.

Czym właściwie jest phishing? Definicja

Działania phishingowe to bardzo prosta metoda ataku hakerskiego, w której cyberprzestępcy podszywają się pod inne osoby (np. współpracownika, przełożonego, kontrahenta), firmy i instytucje w celu wyłudzenia poufnych informacji, zainfekowania sprzętu szkodliwym oprogramowaniem czy też nakłonienia do wykonania określonych działań. Phishing nie wymaga luk w zabezpieczeniach, a bazuje jedynie na błędach użytkownika. Cyberprzestępcy wykorzystują naszą niewiedzę, rutynę, zmęczenie, stres, a także ciekawość i towarzyszące nam emocje.

Phishing ciągle jest najpopularniejszym wektorem ataków. Dlaczego? Ponieważ jest to najtańsza (i najłatwiejsza) opcja, często działająca na zasadzie skali (zawsze ktoś się złapie). Nie ma jednego scenariusza działań cyberprzestępców. W zależności od tego, jaki cel chcą osiągnąć, taką metodę stosują.

Jak rozpoznać oszustwo poprzez phishing? Przykłady zainfekowanych wiadomości

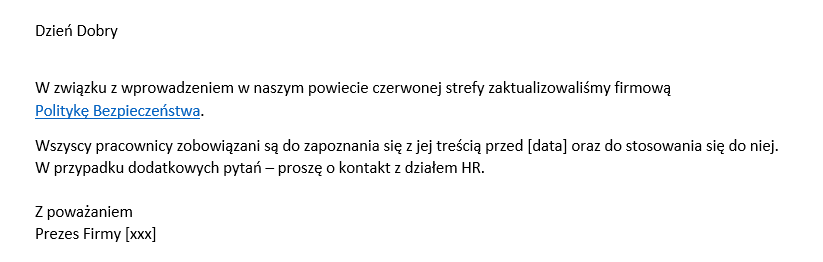

- Aktualizacja polityki bezpieczeństwa w obliczu pandemii COVID-19:

Za ukrytą podlinkowaną polityką bezpieczeństwa może kryć się np. złośliwe oprogramowanie typu spyware.

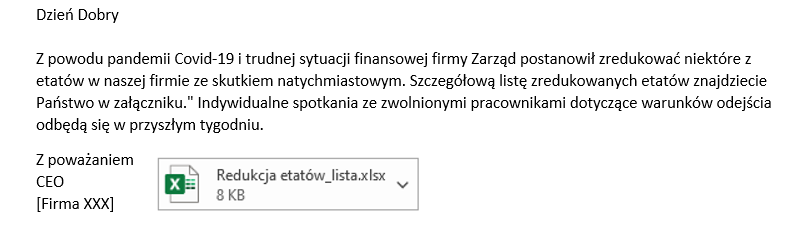

- Redukcje zatrudnienia w obliczu pandemii:

Jaka może być pierwsza reakcja pracowników na taką wiadomość? Oczywiście otworzenie załączonego pliku, aby jak najszybciej dowiedzieć czy od jutra będą mieli stabilny grunt pod nogami. Załączony plik excel okazuje się być oprogramowaniem typu ransomware, które skutecznie zaszyfruje komputer, a atakującemu pozwoli uzyskać szansę na otrzymanie okupu w zamian za odszyfrowanie maszyny.

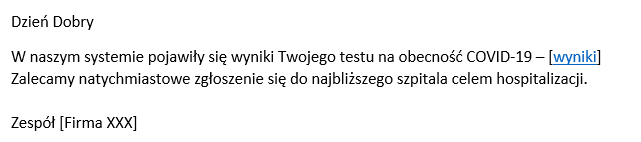

- Wyniki testu na COVID-19:

Atakujący wykorzystuje zdobytą wiedzę na temat przeprowadzonych w firmie testów na obecność wirusa. Po kliknięciu w link zostajemy skierowani na tzw. phishing page – stronę, która imituje prawdziwą witrynę do naszej opieki medycznej. Po wpisaniu prawdziwych danych logowania atakujący otrzymuje do nich dostęp, a co za tym idzie do pełnej historii wizyt/chorób etc.

Scenariuszy oczywiście może być wiele w zależności od potrzeb i celu atakującego.

Na co zwracać uwagę weryfikując podejrzaną wiadomość?

- Ostrożnie traktuj załączniki, które otrzymujesz. Jeśli nie masz co do nich pewności – lepiej ich nie otwieraj.

- Nie rozpoznajesz nadawcy wiadomości e-mail? Rozważ jej usunięcie. Jeśli zdecydujesz się ją przeczytać, uważaj, aby nie klikać linków i nie pobierać plików. Jeśli masz kontakt z nadawcą, zadzwoń do niego i zweryfikuj czy faktycznie to on wysłał wiadomość. Możesz również odpowiedzieć na e-maila. Wówczas, nawet jeśli ktoś podszył się pod prawdziwy adres, to Twoja odpowiedź trafi do prawdziwego nadawcy i oszustwo wyjdzie na jaw.

- W przypadku linków przesłanych w treści wiadomości bardzo dokładnie sprawdzaj domeny, na które zostaniesz przekierowany po ich kliknięciu. Najedź na dany link kursorem, aby wyświetlić adres, do którego zostaniesz przekierowany.

4) Sprawdź czy przesłana wiadomość nie zawiera błędów językowych. Często atakujący nie przywiązują wagi do jakości (licząc na efekt skali). Jeśli wiadomość zawiera błędy – rozważ jej usunięcie.

5) Jeśli nie masz pewności czy otrzymana wiadomość jest prawdziwa – nie wykonuj żadnej akcji. Prześlij ją tylko do działu IT, celem weryfikacji.

Zobacz także: Skuteczny program phishingowy w Twojej firmie? Tak, to możliwe!

Jak się bronić przed phishingiem?

Nie ma skutecznej (100%) ochrony przed phishingiem. To, co możemy zrobić to stale edukować pracowników, tak aby w kluczowym momencie nie popełniali błędów. Jednym z elementów edukacji jest przeprowadzanie na pracownikach zaplanowanych kampanii phishingowych oraz zorganizowanie w firmie cyklu szkoleń awarenessowych. Ich celem jest zbudowanie odporności pracowników, podczas zarówno kolejnych zaplanowanych kampanii, jak i prawdziwych ataków. Jeśli do tej pory Twoi pracownicy nie uczestniczyli w podobnych akcjach i szkoleniach, to najwyższy czas, aby to zmienić, nim hakerzy przetestują odporność Twojej firmy za Ciebie.

Zobacz i pobierz infografikę Phishing – jak się przed nim bronić?

Chcesz, abyśmy przeprowadzamy kampanie phishingową lub szkolenie awerenessowe w Twojej firmie? Napisz do nas: [email protected]. Przeczytaj również o pozostałych naszych usługach w zakresie cyberbezpieczeństwa: kliknij w odnośnik.

Przypisy

[1] Październik to Europejski Miesiąc Cyberbezpieczeństwa (European Cyber Security Month). Jest to ogólnoeuropejska kampania, znana jako ECSM, organizowana przez ENISA z inicjatywy Komisji Europejskiej: www.cybersecuritymonth.eu. Polska strona ECSM: www.bezpiecznymiesiac.pl

Źródło zdjęć: Designed by Freepik