Najpopularniejsze metody ataków hakerskich na firmy i ich klientów

Każdego roku organizacje na całym świecie, wskutek działań cyberprzestępców, ponoszą straty sięgające setek miliardów dolarów. Warto poznać metody ataków hakerskich, aby potrafić się przed nimi bronić. Jakie są więc obecnie najpopularniejsze sposoby działania cyberprzestępców? Przyjrzyjmy się im nieco bliżej.

Ryzyko ataku hakerskiego towarzyszy każdej firmie. Nie ma znaczenia, w jakiej branży organizacja działa, jakiej jest wielkości i do kogo kieruje swoje usługi. Według raportu „Cyberbezpieczeństwo w Polsce w 2021 roku” Związku Cyfrowa Polska w ubiegłym roku 64% naszych rodzimych firm odnotowało co najmniej jeden incydent cyberbezpieczeństwa. W tym samym dokumencie mowa jest również o tym, iż prawie co piąta organizacja zaobserwowała wzrost liczby cyberataków.

Ofiarami hakerów są zarówno osoby wysoko postawione w hierarchii organizacji, jak i szeregowi pracownicy. To człowiek – niezależnie od tego, jaką funkcję pełni – jest zawsze najsłabszym ogniwem w całym systemie firmowych zabezpieczeń. Dlatego niezwykle ważne jest, aby budowanie wiedzy oraz świadomości dotyczącej cyberzagrożeń dotyczyło wszystkich osób zaangażowanych w firmowe procesy, mających dostęp do sieci i aplikacji.

Niestety skala braku świadomości jest naprawdę ogromna. We wspomnianym raporcie czytamy, że aż 55% dużych firm na świecie nie potrafi skutecznie zidentyfikować i powstrzymywać ataków hakerskich oraz nie radzi sobie z szybkim usunięciem spowodowanych naruszeń i ograniczaniem ich skutków.

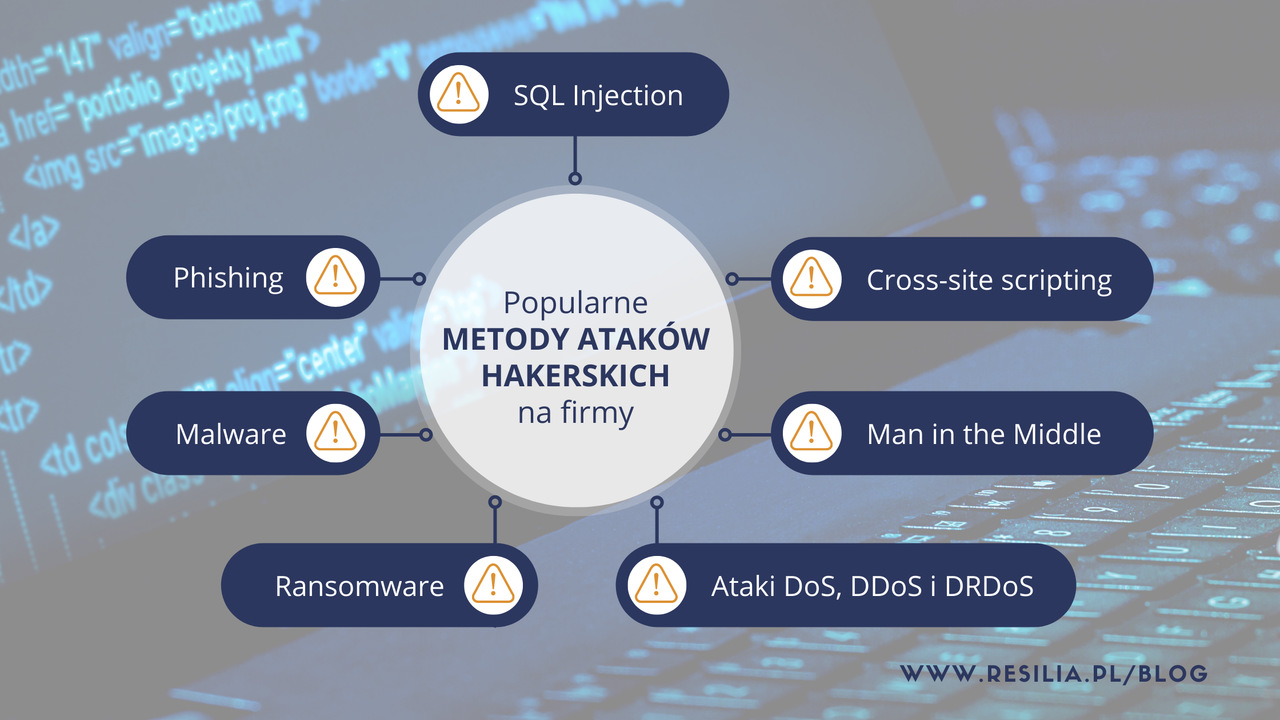

W celu wzmacniania cyberkompetencji naszych Czytelników, przejdźmy do omówienia najpopularniejszych obecnie sposobów ataków hakerskich (kolejność przypadkowa).

Phishing

Phishing jest jedną z najprostszych i najtańszych metod ataku hakerskiego. W phishingu cyberprzestępcy kontaktują się ze swoją ofiarą zazwyczaj poprzez e-mail bądź telefon i podszywają się pod konkretne osoby lub organizacje. Atakujący wykorzystuje zaufanie, emocje i ciekawość użytkownika, aby nakłonić go do wykonania określonych czynności (np. kliknięcia w link, pobrania załącznika, dokonania przelewu), wyłudzają dane, poufne informacje oraz infekują firmowy sprzęt.

Przeczytaj również: Czy deepfake to przyszłość phishingu?

Malware

Malware (z ang. „malicious software”) to złośliwe oprogramowanie, którego celem jest kradzież danych, uszkodzenie lub wykorzystanie dowolnego urządzenia, aplikacji czy elementów sieci. Malware (np. w postaci wirusa czy konia trojańskiego) rozpowszechniany jest zazwyczaj przez linki i załączniki w e-mailach, pobierane aplikacje, fałszywe reklamy lub zainfekowane strony www. Działanie złośliwego oprogramowania odbywa się zazwyczaj bez wiedzy użytkownika sprzętu.

Ransomware

Ransomware (lub oprogramowanie szantażujące) to rodzaj ataku, w którym cyberprzestępca blokuje bądź ogranicza dostęp do plików użytkownika, a w zamian za ich odszyfrowanie/odzyskanie żąda okupu. Na ekranie zainfekowanego urządzenia ofiara widzi komunikat z informacją o tym, co musi zrobić, aby uzyskać dostęp do zaszyfrowanych zasobów. Niestety, często po wykonaniu polecenia, cyberszantażyści nie odpuszczają swojej ofierze i nadal blokują pliki lub w inny sposób wpływają na działanie sprzętu.

Ataki DoS, DDoS i DRDoS

DoS, DDoS i DRDoS to dość prosta, ale niezwykle skuteczna technika, polegająca na atakowaniu urządzeń, sieci i serwerów organizacji falą połączeń z innych urządzeń lub botów w celu uniemożliwienia działania / przeciążenia / blokady usługi sieciowej bądź systemu.

Man in the Middle

Man in the Middle, czyli „człowiek pośrodku” to atak, w którym haker uzyskuje dostęp do komunikacji pomiędzy dwoma stronami (np. osobami wysyłającymi do siebie e-maile), aby w rezultacie podszyć się pod jednego z nadawców i wejść w posiadanie poufnych danych bądź nakłonić do wykonania określonej czynności (np. podania hasła lub numeru karty bankowej).

Przeczytaj również: Jak zapewnić cyberbezpieczeństwo w firmie, gdy na rynku brakuje specjalistów?

Cross-site scripting (XSS)

Cross-site scripting (XSS) to metoda ataku na stronę internetową polegająca na osadzeniu w treści atakowanej witryny kodu (zazwyczaj JavaScript), który zostanie wyświetlony użytkownikowi i doprowadzi go do wykonania określonej czynności. Haker może uzyskać dostęp do plików cookies, sesji, tokenów lub innych danych przechowywanych przez przeglądarkę i używanych wraz z odwiedzaną stroną.

SQL Injection

SQL Injection to rodzaj ataku na strony lub aplikacje, bazujący na lukach zabezpieczeń, w którym haker wykorzystuje pola formularzy do wysyłania własnych żądań, tzn. wstrzykiwania kodu SQL do bazy danych. Metoda ta wykorzystywana jest najczęściej do kradzieży numerów kart płatniczych i innych informacji poufnych.

Metody ataków hakerskich = nieskończony wachlarz możliwości

Oczywiście sposobów działań hakerów jest znacznie więcej niż te, które omówiliśmy. W artykule skupiliśmy się jedynie na tych najbardziej popularnych. Musimy pamiętać, że cyberprzestępcy cały czas poszerzają zakres swoich działań i opracowują nowe metody, pozwalające im przechytrzyć użytkownika. W takim samym stopniu jak rozwijają się narzędzia chroniące przed cyberzagrożeniami, tak samo swoje umiejętności podnoszą hakerzy, stosując coraz to bardziej zaawansowane techniki ataków.

Z drugiej strony, te proste, najczęstsze metody ataków hakerskich są cały czas skuteczne. Znaczna część z nich odnosi się – w większym lub mniejszym stopniu – do socjotechniki i jeśli użytkownik nie jest świadomy mechanizmów, jakie w jej ramach stosują hakerzy, to może się okazać, że na nic zdadzą się zaawansowane zabezpieczenia. Dlatego zawsze należy wdrażać takie rozwiązania, które będą nie tylko chronić firmę od strony technicznej, ale również będą dotyczyć wzmacniania i budowania świadomości na temat cyberbezpieczeństwa i zagrożeń IT.

Chcesz zwiększyć cyberbezpieczeństwo swojej firmy? Sprawdź jak możemy pomóc:

-

-

Outsourcing Wirtualnego Cyber Eksperta

-

Usługi cyberbezpieczeństwa (m.in. monitorowanie i wykrywanie cyberzagrożeń, testy socjotechniczne, testy penetracyjne, rozwiązania klasy IDS, IPS, Firewall)

-

Szkolenia dedykowane dla firm

-

Szkolenia certyfikowane PECB

-